Im Zuge eines irgendwie doch nötigen SSD-Upgrades auf 512GB habe ich mich spontan zum Kauf des MacBook Pro 13 Touch Bar Modells hinreißen lassen (auch um den schnelleren Prozessor mitzunehmen, denn vielleicht gibt es ja tatsächlich in näherer Zukunft mal ein einfach funktionierendes Thunderbolt Graphic Dock für das MacBook). Während ich mich vorher noch über die Sinnhaftigkeit der Touch Bar beklagt hatte, habe ich bereits nach kurzer Nutzung eine wirklich nützliche Funktion (neben dem Anmelden über den TouchID-Sensor statt der Eingabe eines ellenlangen Passworts) entdeckt: die Dialog-Bestätigung.

Ich habe mich schon immer geärgert, dass bei einige macOS-Dialogen nicht per Pfeiltaste zwischen den Optionen (z.B. bestätigen/ abbrechen) ausgewählt werden kann und man daher immer das TouchPad oder die Maus zur Auswahl benutzen muss. Jetzt werden die Optionen einfach auf der Touch Bar angezeigt und können direkt ausgewählt werden. Neben dem ebenfalls schnelleren Zugriff auf einige sonst in Unteruntermenüs verstecke Funktionen überwiegen für mich aber weiterhin die Nachteile und neue Schwierigkeiten, die sich mir bei der Touch Bar eröffnet haben:

Allen voran die spiegelnde Oberfläche. Musste man sich vorher bei Oberlichtern nur über die optimale Ausrichtung des Bildschirms Gedanken machen, macht einem jetzt im zweiten Schritt die Touch Bar einen Strich durch die Rechnung, weil sie ebenfalls den Lichteinfall, und das natürlich immer in einem anderen Winkel als das Display, reflektiert.

Auch die Software beziehungsweise Einbindung der Touch Bar scheint noch nicht fehlerfrei zu sein. Ich hatte mehrmals das Phänomen, dass nur noch die programmspezifischen Tasten eingeblendet wurden und esc sowie die Ton- und Helligkeitstasten verschwunden waren. Erst bei Berührung der Stelle, an der sich die Taste befinden sollte, tauchte diese auf – und das manchmal auch nur mit der halben graphischen Darstellung… seltsam.

Viel nerviger ist allerdings, dass ich wohl auch eine Schreibstil besitze, der immer wieder zur ungewollten Befehleingabe auf der Touch Bar führt. Besonders ersichtlich wurde mir dies, als ich den Sperrbutton nach ganz rechts auf der Touch Bar gelegt hatte. Immer wieder habe ich dann ausversehen das MacBook gesperrt, wenn ich eigentlich die Backspace-Taste benutzen wollte. Aber auch die Helligkeits- oder Lautstärkeauswahl habe ich immer mal wieder versehentlich aufgerufen. Das nervt beim Schreiben ungemein.

Darüber hinaus ist mir gerade unter Word wiederholt aufgefallen, dass eine Touch-Auswahl (etwa für kursiven oder fettem Text) überhaupt nicht angenommen wurde. Ob das jetzt an der Touch Bar, an Word oder an mir lag, weil ich den doch arg schmalen Button nicht richtig getroffen habe, lässt sich vor allem mangels des fehlenden Feedbacks der Touch Bar nicht sagen.

Im Übrigen vergisst die TouchBar bei mir immer ihre Einstellungen – auch wenn das programmspezifisch zu sein scheint. Unter Safari kann man immer wieder z.B. den Button zum Einfügen von neuen Tabs aus der voreingestellten Dreierkombination herausnehmen, irgendwann ist er immer wieder drin.

Dem Gesamtkonzept Touch Bar steht für mich vor allem ein Punkt entgegen: die Touch Bar macht für mich nur Sinn, wenn man das MacBook ausschließlich als Notebook benutzt. Zum einen gibt es keine externe Tastatur mit Touch Bar, die man benutzen könnte, wenn man das MacBook im Clamshell-Modus an einem externen Display hängen hat. Zum anderen bietet Apple keine Möglichkeit, das MacBook-Display abzuschalten, wenn das MacBook im geöffneten Zustand am externen Display hängt. Will man also die Touch Bar am MacBook zusammen mit einem externen Monitor benutzen, geht das nur mit im Dual-Monitor-Setup. Insgesamt macht mir diese Kombination deutlich, dass die Touch Bar ziemlich viel Kopfbewegung verursacht: ständig gleitet der Blick über den Hauptmonitor nach untern über das MacBook Display als Zweitmonitor bis auf die Touch Bar.

In der Quintessenz überzeugt mich das Konzept Touch Bar überhaupt nicht.

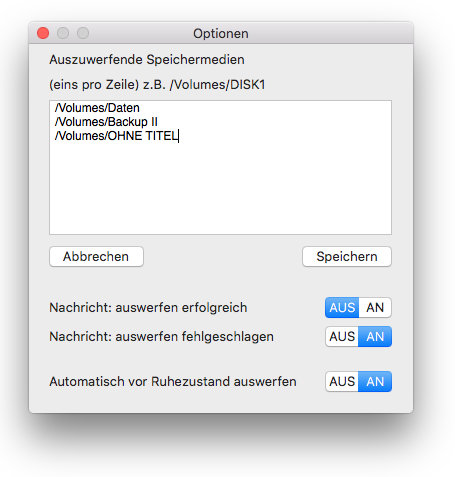

Unter dem Menüpunkt „Optionen“ erscheint ein Fenster, in dem die Pfade zu den auszuwerfenden Speichermedien eingetragen werden. Dabei darf nur jeweils ein Pfad pro Zeile stehen, wie auf dem folgenden Bild beispielhaft zu sehen ist.

Unter dem Menüpunkt „Optionen“ erscheint ein Fenster, in dem die Pfade zu den auszuwerfenden Speichermedien eingetragen werden. Dabei darf nur jeweils ein Pfad pro Zeile stehen, wie auf dem folgenden Bild beispielhaft zu sehen ist. Über die Optionen lässt sich auch einstellen, ob Nachrichten über das erfolgreiche und/ oder fehlgeschlagene Auswerfen von Speichermedien angezeigt werden sollen.

Über die Optionen lässt sich auch einstellen, ob Nachrichten über das erfolgreiche und/ oder fehlgeschlagene Auswerfen von Speichermedien angezeigt werden sollen.