Abschnitt 3: Risiko

„Risiko ist individuell.“

Wie im vorhergehenden Abschnitt beschrieben, gibt es keine absolute Sicherheit. Das Ziel ist ein individuell „richtiges“, angemessenes Absicherungsniveau. Um dieses erreichen zu können, steht vor dem Umsetzen von Sicherungsmaßnahmen zunächst eine Risikoanalyse. Diese Artikelserie richtet sich explizit an Einsteiger und soll bei der grundsätzlichen Absicherung des Mac helfen. Damit kann der Inhalt und die Sicherheitstipps hier natürlich nur genereller Natur sein. Sie richten sich an den „normalen“ Nutzer und basieren gerade nicht auf einer individuellen Risikoanalyse. Ziel dieser Artikelserie ist vielmehr eine Grundsicherung. Nichts desto trotz stellt sich die Frage, wie es um das Risiko des „Normalnutzers“ bestellt ist.

Risikoanalyse

Eine Risikoanalyse ist notwendig, um das erforderliche Schutzniveau abschätzen zu können. Die möglichen Bedrohungsszenarien unterscheiden sich erheblich von Nutzer zu Nutzer. Wer als Dissidentin in einem autoritären Regime, regimekritische Texte auf dem Notebook verfasst und verwaltet, unterliegt nicht nur einer größeren Gefahr, tatsächlich von staatlichen Stellen überwacht und ausspioniert zu werden, als „normale“ Nutzerinnen (obwohl man nach den Snowden Veröffentlichungen natürlich davon ausgehen muss, dass eigentlich so ziemlich jede/r überwacht wird). Gleichzeitig drohen im Fall des Dissidenten aber erheblich ernsthaftere Konsequenzen, bis hin zum Tod, als der typische Mac-Nutzer sie wahrscheinlich zu fürchten hat. In einem solchen Fall ist natürlich eine ganz andere Form der Absicherung angemessen.

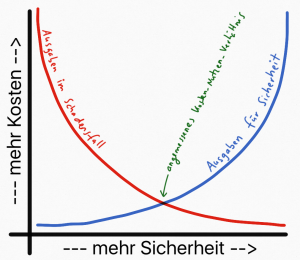

Aber die Bedrohungslage unterscheidet sich auch zwischen „normalen“ Nutzern. Es macht allein schon einen Unterschied, ob der Mac nur privat oder auch beruflich genutzt wird. Ebenso macht es einen Unterschied, ob wir über einen stationären Mac oder ein MacBook sprechen. Aus der tatsächlichen Verwendung des Mac ergeben sich also unterschiedliche Gefahren und Bedrohungen, denen man sich als Nutzer gegenübersieht. Diese Gefahren, gilt es zu kennen. Nur so kann jeder entscheiden, ob und wie, das heißt, mit welchem Aufwand (und Kosten), er sich gegen diese Gefahren schützen will. Das ist letztlich nichts anderes, als eine Risikoanalyse durchzuführen.

Bedrohungsszenarien

Was sind aber jetzt die realistischen Bedrohungen und Gefahren, denen sich ein „normaler“ Nutzer gegenübersieht?

- Zunächst sind hier Gefahren zu benennen, die gänzlich ohne die Beteiligung von Dritten bestehen. Dazu gehören beispielsweise:

- Geräteverlust: Ein MacBook kann, wie auch externe Festplatten oder USB-Sticks, unterwegs verloren gehen. Ein Geräteverlust bedeutet in diesem Fall zuerst einmal einen Datenverlust. Dieser kann auch entstehen, durch

- Geräteausfall: Nicht nur, dass es schon die eine oder andere Festplatte gegeben haben soll, die just in dem Moment, in dem noch schnell die fertige Bachelor-/Master-/Doktorarbeit ausgedruckt werden sollte, den Geist aufgab. Mechanische Festplatten können schon beim Herunterfallen des Gerätes kaputt gehen. Und ein Wohnungsbrand kann gleichzeitig MacBook und eventuell vorhandene Sicherungsmedien zerstören.

- Bedrohungen die von Dritten ausgehen sind unter anderem:

- Diebstahl: Bei einem Einbruch ist hier zwar auch der stationäre Mac gefährdet, viel öfter dürfte Diebstahl aber für MacBooks-Nutzer eine Rolle spiele. Auch hier kommt zum Geräteverlust der Datenverlust als Risiko hinzu.

- Unbefugter Zugriff: Es bestehen unterschiedliche Möglichkeiten, wie Fremde unbefugt auf die eigenen Daten zugreifen können. Problematisch ist nicht nur die Verbindung des Mac’s mit einem Netzwerk. Auch ein physischerZugriff auf den Rechner, etwa wenn der Arbeitsplatz kurz verlassen wird, ist möglich.

- Viren: Gibt es prinzipiell auch für macOS, sind aber verglichen mit Windows kaum ein Problem.

- Trojaner: Hier gilt ähnliches wie bei Viren. Das Risiko eines Trojanerbefalls ist relativ gering, bei geschäftlicher Nutzung aber als Spionagetool in der Konsequenz ungleich gefährlicher.

- Ransomware: Verschlüsselungs- oder Erpressungstrojaner sind auch vornehmlich für Windowsnutzer ein Problem. Diese Programme verschlüsseln alle Daten des Nutzers. Erst gegen die Zahlung eines Lösegeldes (etwa in Bitcoin) wird (im besten Fall) das Passwort zum Entschlüsseln mitgeteilt. Neben dem finanziellen Risiko bleibt das Risiko des Datenverlustes auch bei Zahlung bestehen, wenn etwa kein Passwort herausgegeben wird oder sich nicht alle Daten wieder entschlüsseln lassen.

Kein Risiko für Mac-Nutzer?

Mac-Besitzer haben per se einen Vorteil gegenüber Nutzern von PCs mit Windows – und das, obwohl das oft gelesene (Vor)Urteil, dass macOS aufgrund seiner Unix-Abstammung grundlegend sicherer sei als Windows, so nicht richtig ist. Der große Vorteil von macOS besteht vielmehr darin, wie im Übrigen auch einer von GNU/Linux, die relativ geringe Verbreitung des Betriebssystems. Der Marktanteil von macOS ist schlicht nicht groß genug, als das es sich für einen relevanten Teil der Computerkriminelle lohnen würde, den Aufwand für die Programmierung von Schadsoftware für macOS zu betreiben.

Alle Ein- und Angriffe in und auf Computersysteme, von Industriespionage und nachrichtendienstlicher Tätigkeit einmal abgesehen, richten sich normalerweise unspezifisch gegen eine möglichst große Zahl von Nutzern. Sie sind also nicht gezielt auf einen individuellen Computer oder seinen Besitzer gerichtet. Nur durch einen massenhaften automatisierten Angriff auf viele System lohnen sich Aufwand und Risiko, da nur ein geringer Anteil der Angriffe letztlich erfolgreich ist. Damit sind die Nutzer von Windows ein wesentlich erträglicheres Ziel für Angriffe als macOS Nutzer.

Trotzdem sollte man die Hände nicht in den Schoß legen (oder in die Taschen stecken) und sich tatenlos den durchaus vorhandene Risiken aussetzen. Gerade dann nicht, wenn man die Wahrscheinlichkeit für ihr Eintreffen oder die von ihnen verursachten Kosten mit relativ wenig Aufwand verringern kann. Also machen wir uns ans Werk.

„Ich kann dir nur die Tür zeigen – hindurchgehen musst du allein.“

Morpheus (Matrix)